実践サイバーセキュリティモニタリング

マルウェア感染攻撃を中心に,攻撃を観測して解析する技術に演習を交えて解説。

- 発行年月日

- 2016/04/18

- 判型

- A5

- ページ数

- 204ページ

- ISBN

- 978-4-339-02853-9

- 内容紹介

- まえがき

- 目次

- レビュー

- 書籍紹介・書評掲載情報

- 広告掲載情報

本書では,マルウェア感染攻撃を中心に,攻撃を観測して解析する技術を演習を交えて解説した。本質的な検討方法や実践的な解析技術を学べるような構成とし,サイバー攻撃に対応するための実践力を身につけることができる。

インターネットは,すでに生活に欠かせない水道や電気のようなサービスインフラになっている。パソコンやスマートフォンなどの端末を使えば,Webやメール等のさまざまなサービスを,Webサーバやメールサーバ等を経由して利用できる。しかし,このような利便性を重視した状況は,社会的に重要なサービスや個人情報がインターネット上で活用される文化を作り出した。この結果,インターネットに存在してきたサイバー攻撃の目的が,愉快犯やサービス妨害から,金銭目的や軍事目的へと変化してきた。

サイバー攻撃には,情報を収集する攻撃やサービスの提供を妨害する攻撃などが存在するが,多くの攻撃にはマルウェアが利用される。マルウェア(malware)とは,悪意ある(malicious)ソフトウェア(software)を意味する造語で,代表例としてコンピュータウィルスが挙げられる。攻撃者は,端末やサーバをマルウェアに感染させ,不正に操作することで,情報を収集するだけでなく,さまざまなサイバー攻撃の発信元として利用する。すなわち,マルウェア感染を防止することができれば,多くのサイバー攻撃を防ぐことができる。

本書では,マルウェア感染攻撃を中心に,攻撃を観測して解析する技術を,演習を交えて解説する。本書は,サイバーセキュリティ分野のみでなく,サイバー攻撃対策を必要とする多くの分野において将来活躍が期待できる学生や専門家を対象に,本質的な検討方法や実践的な解析技術を学べるよう,構成されている。1章では,本書で扱う技術の全体像を解説する。2章から4章にかけて,攻撃を観測するために用いられる“おとり”のシステムである“ハニーポット”について解説する。さらに,5章では,マルウェアを解析する技術について解説し,6章では,攻撃を検知するためのトラヒック解析技術を解説する。また,本書の章末問題の解答や,演習を実施する際に有効となる情報の一部は,コロナ社のWebページhttp://www/coronasha.co.jp/np/isbn/9784339028539/ からダウンロードできる。ダウンロードファイルのパスワードは各章に記載する。章末問題は演習を中心に構成されている。非常に有効な演習となっているため,ぜひ取り組んでいただきたい。

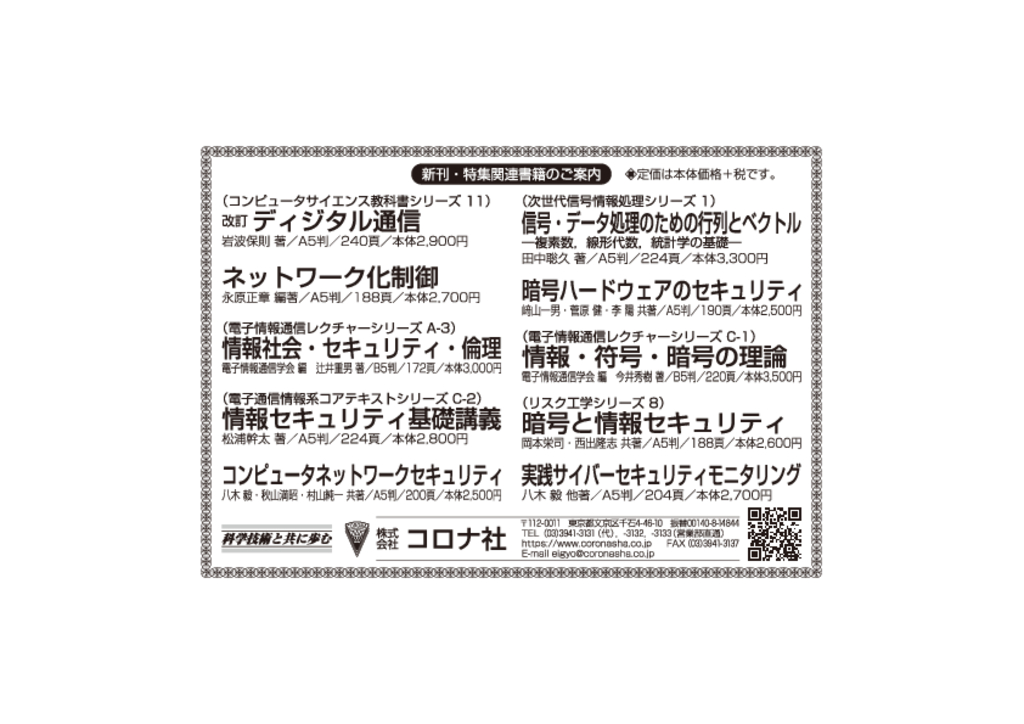

なお,本書では,インターネット技術やサイバー攻撃の基礎知識を前提に解説する部分がある。これらの基礎知識は,コロナ社から出版されている「コンピュータネットワークセキュリティ」で習得できるため,参考にしていただきたい。加えて,引用文献に記載する専門書も読み解いていただきたい。

また,本書では,サイバー攻撃への対策技術を解説する際に,攻撃方法についても解説するが,当然本書で学んだ方法で他者を攻撃してはならない。対策技術の検討には攻撃方法の知識が必須ではあるが,攻撃の実践は仮想環境や閉域環境で実施すべきであり,インターネット上で実践した場合は犯罪となるため,高い倫理観を持って本書を活用いただきたい。

本書の内容を理解することで,サイバー攻撃に対応するための実践力を身につけることができる。本書が,サイバー攻撃の被害を抑制するのみでなく,サイバー攻撃対策が必要となる多くの分野における先駆者の創出や発展に貢献できることを期待する。

本書を執筆する機会を提供して頂いた大阪大学の村田正幸教授や,本書作成においてご指導頂いた早稲田大学の後藤滋樹教授や森達哉准教授,本書作成にご協力頂いた日本電信電話株式会社の針生剛男氏,矢田健氏,芝原俊樹氏に感謝の意を述べたい。

2016年1月

執筆者一同

1. サイバー攻撃におけるマルウェア感染

1.1 サイバー攻撃の仕組み

1.1.1 サイバー攻撃の対象と被害

1.1.2 サイバー攻撃とマルウェア

1.2 マルウェア感染攻撃の観測

1.3 マルウェア対策に向けた攻撃の観測と解析

1.4 まとめ

2. ハニーポットでのデータ収集

2.1 サイバー攻撃の形態

2.2 脆弱性

2.2.1 さまざまな脆弱性

2.2.2 脆弱性識別子

2.3 サイバー攻撃の観測

2.3.1 実被害者とおとりの観測の違い

2.3.2 ハニーポットとその分類

2.3.3 ハニーポットの評価指標と高対話型/低対話型の比較

2.3.4 オープンソースのハニーポット

2.3.5 配置場所

2.3.6 脆弱な環境

2.3.7 安全性

2.3.8 仮想化

2.4 観測環境の準備

2.4.1 攻撃ホストの準備

2.4.2 標的ホストの準備

2.5 攻撃の準備

2.5.1 標的の調査

2.5.2 脆弱性と攻撃コードの検索

2.6 攻撃と侵入

2.6.1 インストールとアップデート

2.6.2 起動

2.6.3 攻撃設定手順

2.6.4 マルウェアの準備

2.6.5 攻撃モジュールの検索と選択

2.6.6 攻撃モジュールの設定

2.6.7 ペイロードの選択と設定

2.6.8 攻撃の実行

2.6.9 バックドアを用いた標的ホストの制御

2.7 ハンドメイドのハニーポット構築

2.7.1 ホスト上のイベント観測

2.7.2 ネットワーク上のイベント観測

2.7.3 通信のフィルタリング

2.7.4 ハニーポットであることの隠ぺい

2.8 まとめ

章末問題

3. クライアントへの攻撃とデータ解析

3.1 クライアントへの攻撃

3.1.1 ドライブバイダウンロード攻撃

3.1.2 攻撃の高度化・巧妙化技術

3.1.3 攻撃の対策

3.2 クライアントへの攻撃の観測

3.2.1 ハニークライアント

3.2.2 高対話型ハニークライアント:Capture-HPC

3.2.3 低対話型ハニークライアント:Thug

3.2.4 ハニークライアントの併用

3.2.5 演習

3.3 クライアントへの攻撃の解析

3.3.1 悪性JavaScriptの解析

3.3.2 悪性PDFファイルの解析

3.3.3 演習

3.4 まとめ

章末問題

4. サーバへの攻撃とデータ解析

4.1 サーバへの攻撃

4.2 Webサーバへの攻撃

4.2.1 標的の選定

4.2.2 Webサーバへの代表的な攻撃

4.2.3 演習

4.3 Webサーバを保護するセキュリティアプライアンス

4.4 Webサーバ型ハニーポットを用いた観測

4.4.1 高対話型のWebサーバ型ハニーポットHIHAT

4.4.2 低対話型のWebサーバ型ハニーポットGlastopf

4.4.3 演習

4.5 Webサーバ型ハニーポットを用いたデータ解析

4.5.1 攻撃と正常アクセスの識別

4.5.2 Webサーバ型ハニーポットで観測できない攻撃

4.5.3 演習

4.6 まとめ

章末問題

5. マルウェア解析

5.1 マルウェア解析の目的と解析プロセス

5.1.1 マルウェア解析の目的

5.1.2 マルウェア解析プロセス

5.1.3 解析環境構築における注意事項

5.1.4 マルウェアの入手方法

5.2 表層解析

5.2.1 演習

5.2.2 表層解析のまとめ

5.3 動的解析

5.3.1 Cuckoo SandboxにおけるAPI監視の仕組み

5.3.2 動的解析における注意点

5.3.3 Cuckoo Sandboxにおける動的解析環境検知の回避

5.3.4 演習

5.3.5 動的解析のまとめ

5.4 静的解析

5.4.1 CPUアーキテクチャ:x86の基礎

5.4.2 解析ツール

5.4.3 解析妨害とその対策

5.4.4 演習

5.4.5 静的解析のまとめ

5.5 まとめ

章末問題

6. 正常・攻撃トラヒックの収集と解析

6.1 トラヒックの収集と解析の意義

6.2 トラヒック収集

6.2.1 トラヒック収集環境

6.2.2 トラヒック収集箇所

6.2.3 トラヒック収集手法

6.2.4 演習

6.3 トラヒック解析

6.3.1 トラヒック解析の着眼点

6.3.2 概要解析

6.3.3 ヘッダ部解析

6.3.4 データ部解析

6.3.5 演習

6.4 正常・攻撃トラヒックの識別

6.4.1 解析結果に基づく対策手段の検討

6.4.2 Suricata IDS/IPS

6.4.3 シグネチャ作成

6.4.4 シグネチャ検知性能評価

6.4.5 演習

6.5 まとめ

章末問題

引用・参考文献

索引

amazonレビュー

・実践サイバーセキュリティモニタリング

-

掲載日:2019/11/01

読者のt-fsa様からご投稿頂きまして確認しましたところ、最新バージョンですと実行例 2.1.4で以下の設定を行わないと標的ホストから該当のアドレスにアクセスした際に、404が返され、攻撃が成功しません。

[必要な設定]

set ALLOWPOWERSHELLPROMPT true

githubのコードにも記載があります。

との事です。

t-fsa様ありがとうございました。

関連資料(一般)

- 4章「サーバへの攻撃とデータ解析」関連データ

- 5章「マルウェア解析」関連データ

- 6章「正常・攻撃トラヒックの収集と解析」関連データ

- 演習問題解答