暗号と情報セキュリティ

暗号技術とその周辺を中心にその基礎と、応用として情報セキュリティの必要性、脅威に対する対策、標準化動向を紹介する。

- 発行年月日

- 2016/05/02

- 判型

- A5

- ページ数

- 188ページ

- ISBN

- 978-4-339-07928-9

- 内容紹介

- 目次

- レビュー

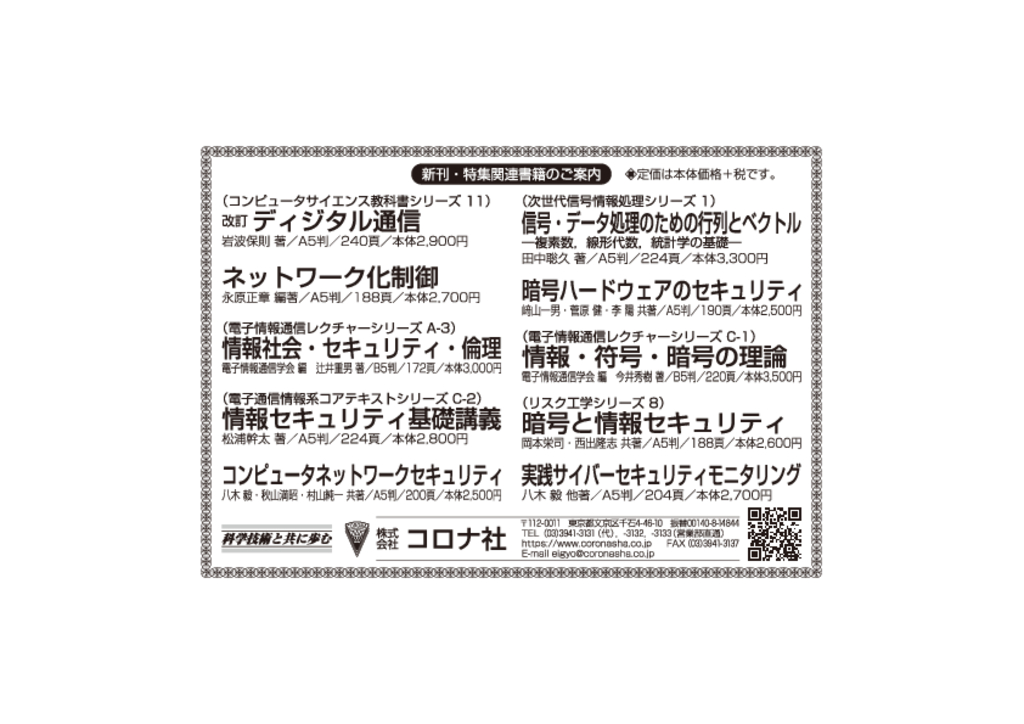

- 広告掲載情報

本書ではリスク工学の一環として情報セキュリティ技術を取り上げる。じつは情報セキュリティといっても対象は広く,全部をカバーするには何冊もの解説書が必要となる。そこでここでは,核となる技術,すなわち「暗号技術とその周辺」を中心に,その基礎と応用を解説していく。

PartⅠの基礎編では暗号技術の基礎をわかりやすく解説する。

1章「暗号の数学的基礎」,2章「公開鍵暗号の構成と関連技術」,3章「暗号の安全性」の順に,4章には「素数生成」を配置し,公開鍵暗号において重要な役割を果たす素数の生成方法と,それに関連する群の性質について解説した。また5章「ゼロ知識対話照明と秘匿計算」では情報を秘匿するだけにとどまらない,より発展した機能をもつ暗号技術を解説した。

PartⅡの応用編は6章「情報に対する脅威事例」,7章「情報セキュリティ対策技術の応用」,8章「標準化」の構成とし,まず一般論として情報セキュリティの必要性,すなわち情報に対する脅威を述べ,つぎにその対策を解説する。さらには標準化動向についても触れる。また暗号だけでなく,関連するネットワークセキュリティについてもある程度カバーしていく。

本書は情報セキュリティを専門にしている人を対象にしているが,大学や大学院の教科書として使えるよう記述してある。

Part I 基礎編

1. 暗号の数学的基礎

1.1 モジュロ演算

1.2 最大公約数

1.3 拡張ユークリッド互除法

1.4 オイラーの発見

1.4.1 オイラー関数

1.4.2 オイラーの定理.

1.4.3 フェルマーの小定理

1.5 中国剰余定理

1.5.1 例による直観的な説明

1.5.2 中国剰余定理とその証明

1.5.3 中国剰余定理の解の具体的な計算方法

1.6 オイラー関数の性質

1.7 高速べき乗計算

2. 公開鍵暗号の構成と関連技術

2.1 RSA暗号

2.1.1 構成方法

2.1.2 復号がなぜ上手くいくのか

2.1.3 RSA暗号はなぜ安全か

2.1.4 RSA暗号は決定性暗号

2.2 離散対数問題と暗号方式

2.2.1 離散対数問題で用いる数学的構造

2.2.2 Diffie-Hellman鍵共有

2.2.3 ElGamal暗号

2.2.4 復号がなぜ上手くいくのか

2.2.5 ElGamal暗号は確率的暗号

2.3 Paillier暗号

2.3.1 構成方法

2.3.2 復号がなぜ上手くいくのか

2.3.3 Paillier暗号はなぜ安全か

2.3.4 Paillier暗号は確率的暗号

2.3.5 準同型暗号

2.4 ハイブリッド暗号

2.5 電子署名

2.6 PKI

2.6.1 PKIの原理

2.6.2 PKIに基づくhttps通信の仕組み

3. 暗号の安全性

3.1 確率

3.2 識別不可能性の概念

3.2.1 識別不可能性に関するさまざまな定義

3.2.2 ハイブリッド論法

3.3 計算量的困難性仮定

3.4 暗号の選択平文攻撃に対する安全性証明

3.4.1 IND-CPAゲーム

3.4.2 Paillier暗号のIND-CPA安全性

4. 素数生成

4.1 群の基礎

4.2 ラグランジュの定理

4.3 素数判定

4.3.1 フェルマーテスト

4.3.2 ミラー・ラビン素数判定法

5. ゼロ知識対話証明と秘匿計算

5.1 ゼロ知識対話証明

5.1.1 公開鍵暗号を用いた一見よさそうな認証方式

5.1.2 ゼロ知識証明が満たすべき性質

5.1.3 対話型チューリングマシン

5.1.4 Schnorr認証方式

5.2 秘密分散

5.2.1 多項式補間

5.2.2 秘密分散の安全性

5.2.3 しきい値法の特別な性質

5.2.4 整数上での秘密分散

5.3 しきい値復号

5.4 秘匿計算

5.4.1 秘密分散に基づく秘匿計算

5.4.2 準同型暗号に基づく秘匿計算

5.4.3 秘密データの表現方法

5.4.4 秘匿計算でよく使用される基礎的道具

5.4.5 秘密データの等値性判定

5.4.6 秘密データの大小比較

5.4.7 Yao's garbled circuit

Part II 応用編

6. 情報に対する脅威事例

6.1 脅威の例

6.2 情報犯罪の量刑

7. 情報セキュリティ対策技術の応用

7.1 マルウェア対策

7.2 その他のサーバ攻撃対策

7.3 パスワード

7.4 電子商取引セキュリティ対策

7.4.1 ネットショッピング

7.4.2 ネットオークション

7.4.3 ネット投票

7.4.4 電子政府

7.5 ネットワーキングセキュリティ対策

7.5.1 接続経路匿名化技術

7.5.2 IPトレースバック

8. 標準化

8.1 情報セキュリティ国際標準

8.1.1 ISO

8.1.2 IEC

8.1.3 IETF

8.1.4 その他

8.2 アメリカおよび日本の暗号標準

8.2.1 NIST

8.2.2 CRYPTREC

8.3 評価認証制度

付録

引用・参考文献

索引

amazonカスタマーレビュー

-

掲載日:2019/11/01