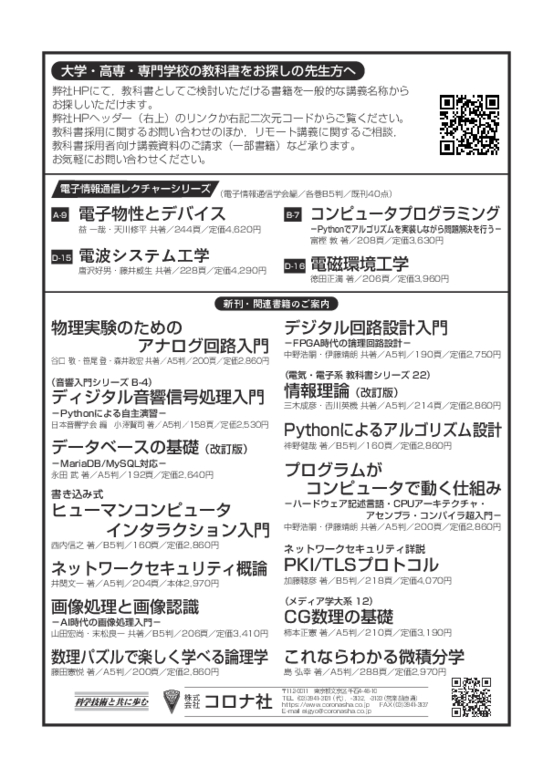

ネットワークセキュリティ詳説 PKI/TLSプロトコル

PKI / TLSプロトコルについて,基礎から最新の技術動向まで広くカバーする。

- 発行年月日

- 2022/10/03

- 判型

- B5

- ページ数

- 218ページ

- ISBN

- 978-4-339-02929-1

- 内容紹介

- まえがき

- 目次

- レビュー

- 広告掲載情報

安全なウェブサーバアクセスのため,広く用いられる通信プロトコルPKIと,サーバの正当性保証をサポートする仕組みTLSについて解説。各技術の内容をできる限り詳細に説明し,TLS 1.3やQUICなど最新情報にも言及。

今日インターネットは,電気や水道などと並んで,社会生活に欠くことのできないインフラストラクチャとなっている。その利用は,単なる情報検索や通信にとどまらず,ネットショッピングやネットバンキングなどの経済活動にまで広がっている。一般の利用者からは,インターネットは,「つねに側にあって利用できるもの」となっている。

一方,技術的な側面では,インターネットの機能は大規模化,複雑化を続けている。インターネット関連の標準化を進めているIETFでは,2022年2月の時点で,9000を超える標準文書(RFC)を定めている。また,無線LANの規格であるIEEE 802.11標準は,2020年版が4000ページを超えるサイズとなった。インターネットがインフラ化する裏で,その技術をフォローすることが困難となっている。

インターネットにおいて,技術更新が頻繁かつ注目されている分野の一つが,ネットワークセキュリティである。情報の流出や改ざんなどに対する多様な攻撃に対処するために,セキュリティ機能の改良,追加,大幅なバージョンアップなどが繰り返されている。本書では,ネットワークセキュリティ技術の中で,“https”で始まるURLを用いたセキュアなウェブサーバアクセスに使用されるPKI(public key infrastructure:公開鍵基盤)とTLS(transport layer security:トランスポートレイヤセキュリティ)に関して解説する。

本書を作成するにあたっては,できるだけ詳細な技術内容を取り込み,かつわかりやすく説明することを心掛けた。具体的には,PKIとTLSに関連する70以上のRFCなどの文書を対象とし,踏み込んだ説明を行った。その中には,2018年に規格化されたTLSバージョン1.3や,2021年に規格化されたQUICなどの最新情報も含まれる。PKI/TLSの最新の技術動向を広くカバーできていると自負している。

本書の構成はつぎのような三つに分けられる。

●1~3章で,PKI/TLSで使用される情報セキュリティ技術の基礎を解説する。暗号化や認証の基本原理から,認証付き暗号(AEAD),RSASSA-PSS,楕円曲線暗号,エドワーズ曲線といった比較的新しい技術までを説明する。

●4章と5章がPKIに関する解説である。4章で,認証局や証明書などに関して詳細に説明する。5章では,証明書を検索・管理するための通信プロトコルを広く解説する。

●6~8章がTLSに関する解説である。現在普及しているTLSバージョン1.2,新たに導入されたバージョン1.3,Google社が主導的に導入しているQUICのセキュリティなどについて詳しく説明する。

本書では,複数の読者層を想定している。まず,PKI/TLSについて学習する読者である。全体を読み込むことにより,専門的な知識を得ることができると考えている。つぎは,セキュリティ初心者である読者である。各章・各節の説明は,概要から詳細に移行するよう努めている。概要の部分に着目することにより,大まかな内容を理解できると思う。最後が,ネットワーク技術者による辞典的な使い方である。PKIやTLSに関して特定のトピックを調べる場合,例えば,OCSPやTLS1.3について知りたい,証明書やTLSの特定のエクステンションの意味がわからない,などの場合は,それに関する部分を読むことで理解が進むと思う。このため,各章は独立して読めるように,また目次や索引が多くのキーワードを指定するように努めている。

本書がインターネットにおけるセキュリティの技術動向を理解する一助になればと願っている。

2022年7月 加藤 聰彦

1.情報セキュリティ技術の基本

1.1 ウェブサーバアクセスのためのセキュリティ技術

1.2 慣用系暗号方式

1.2.1 概要

1.2.2 ストリーム暗号とブロック暗号

1.3 公開鍵暗号方式

1.4 認証

1.5 鍵管理

1.5.1 慣用系暗号方式における鍵管理

1.5.2 公開鍵暗号方式における鍵管理

2. 慣用系暗号のセキュリティ技術

2.1 ストリーム暗号

2.1.1 RC4

2.1.2 ChaCha20

2.2 ブロック暗号

2.2.1 DES

2.2.2 トリプルDES

2.2.3 AES

2.2.4 利用モード

2.2.5 パディング

2.3 ハッシュ関数

2.3.1 MD5

2.3.2 SHA-1とSHA-2

2.4 メッセージ認証コード

2.4.1 HMAC

2.4.2 ブロック暗号によるMAC

2.4.3 Poly1305

2.5 認証付き暗号AEAD

2.5.1 CCM

2.5.2 GCM

2.5.3 AEAD_CHACHA20_POLY1305

2.6 鍵共有

2.6.1 RSAによる鍵共有

2.6.2 Diffie-Hellman鍵共有

2.6.3 Diffie-Hellman鍵共有の現実的な課題

2.6.4 SRPプロトコル

3. 公開鍵暗号のセキュリティ技術

3.1 RSA暗号

3.1.1 アルゴリズム

3.1.2 RSA暗号による暗号化とデジタル署名

3.1.3 実際の暗号化処理

3.1.4 実際の署名処理

3.2 ElGamal暗号

3.2.1 アルゴリズム

3.2.2 DSA

3.3 楕円曲線暗号

3.3.1 概要

3.3.2 鍵共有とデジタル署名

3.3.3 エドワーズ曲線

3.3.4 EdDSA

4. 公開鍵基盤:PKI

4.1 PKIのモデル

4.1.1 概要

4.1.2 証明書の基本

4.1.3 証明書の失効

4.2 証明書

4.2.1 証明書の構造

4.2.2 RFC5280の定めるエクステンション

4.2.3 証明書の透明性

4.3 署名アルゴリズムおよび公開鍵

4.3.1 ハッシュ関数

4.3.2 署名アルゴリズム

4.3.3 公開鍵の情報

4.4 証明書の失効リスト

4.4.1 概要

4.4.2 CRLの構造

4.4.3 CRLエクステンション

4.4.4 CRLエントリエクステンション

5. PKIのための通信プロトコル

5.1 PKI操作プロトコルの概要

5.2 LDAPによるPKI操作プロトコル

5.2.1 概要

5.2.2 LDAPの情報モデル

5.2.3 LDAPによるPKI情報の管理

5.2.4 LDAPのメッセージ

5.3 FTP/HTTPによるPKI操作プロトコル

5.4 PKI管理プロトコルの概要

5.4.1 管理プロトコルの種類

5.4.2 管理プロトコルの機能

5.4.3 証明書の初期登録

5.4.4 証明書・鍵ペアの更新

5.4.5 鍵ペアの回復

5.4.6 証明書の失効の要求

5.4.7 クロス証明書の初期登録・更新

5.4.8 ルート証明書の更新

5.4.9 証明書やCRLの公開

5.5 PKI管理プロトコルCMP

5.5.1 概要

5.5.2 メッセージ

5.5.3 通信手順

5.6 PKI管理プロトコルCMC

5.6.1 概要

5.6.2 単純なトランザクション:simple PKI request/response

5.6.3 フルスペックのトランザクション:full PKI request/response

5.7 証明書登録プロトコルSCEP/EST

5.7.1 SCEP

5.7.2 EST114

5.8 OCSP

5.8.1 概要

5.8.2 プロトコルの詳細

5.9 SCVP

5.9.1 概要

5.9.2 証明書検証リクエスト

5.9.3 証明書検証レスポンス

6. トランスポートレイヤセキュリティ:TLS

6.1TLS1.2 までの経緯

6.2 TLSのモデル

6.2.1 基本的アイデア

6.2.2 レイヤ構成

6.2.3 要点

6.2.4 PRF関数と鍵の生成

6.3 TLSレコードプロトコル

6.3.1 概要

6.3.2 MAC計算および暗号化のためのデータ構造

6.4 TLSハンドシェークプロトコル

6.4.1 概要

6.4.2 暗号スイート

6.4.3 詳細手順

6.4.4 TLS-SRP

6.5 DTLS

6.5.1 概要

6.5.2 設計方針

6.5.3 レコードプロトコル

6.5.4 ハンドシェークプロトコル

7.TLSバージョン1.3

7.1 TLS1.2との違い

7.2 通信シーケンス

7.2.1 フルハンドシェーク

7.2.2 セッションの再開

7.2.3 0-RTTモード

7.3 HKDF関数と鍵の生成

7.3.1 HKDF関数

7.3.2 鍵の生成

7.4 ハンドシェークプロトコルの詳細

7.4.1 概要

7.4.2 鍵交換メッセージ

7.4.3 エクステンション

7.4.4 サーバパラメータメッセージ

7.4.5 認証メッセージ

7.4.6 EndOfEarlyDataメッセージ

7.4.7 ハンドシェーク後メッセージ

8. QUICセキュリティ

8.1 概要

8.2 プロトコル手順

8.2.1 パケットとフレーム

8.2.2 通信シーケンス

8.3 セキュリティ機能

8.3.1 鍵の生成とパケットの保護

8.3.2 TLS1.3との差異

8.3.3 通信の解析

引用・参考文献

索引

amazonレビュー

-

掲載日:2023/12/29

-

掲載日:2023/02/01

-

掲載日:2022/10/27

-

掲載日:2022/10/17

-

掲載日:2022/10/03