情報セキュリティ基礎講義

技術だけでなく人為的なことも関わってくる情報セキュリティについて、幅広い人々を読者対象とし、重要な考え方を大系的にまとめた。

- 発行年月日

- 2019/03/18

- 判型

- A5

- ページ数

- 224ページ

- ISBN

- 978-4-339-01934-6

- 内容紹介

- まえがき

- 目次

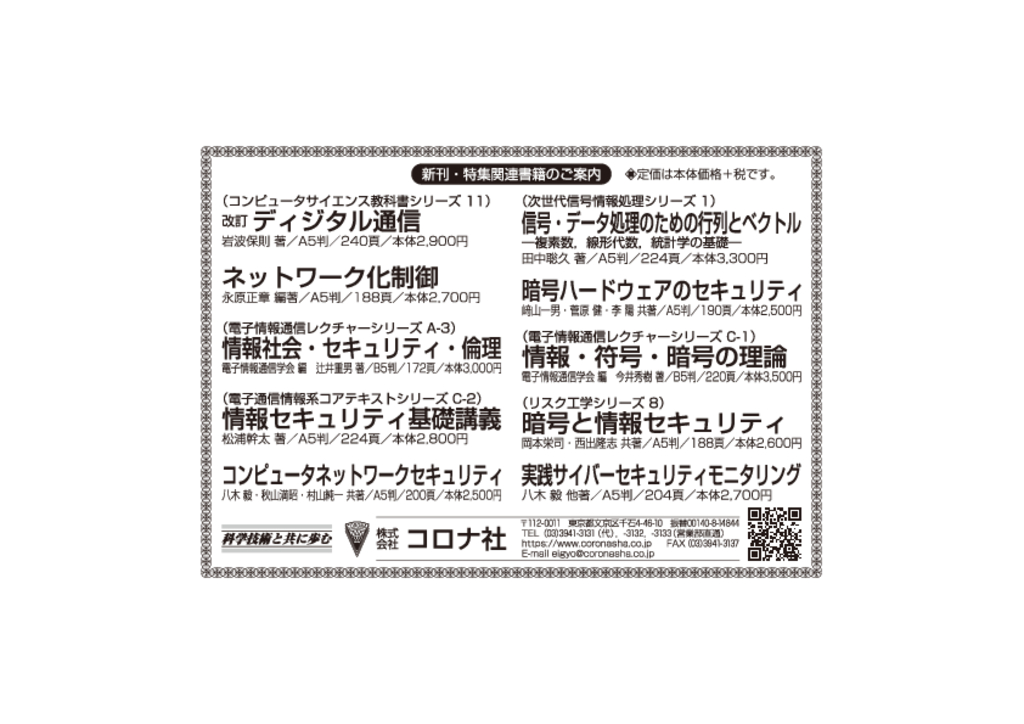

- 広告掲載情報

情報セキュリティは技術だけでなく人為的なこともかかわってくる。そのためICTを大学教育レベルで学ぶが情報セキュリティに携わるとは限らない幅広い人々も読者対象とし,情報セキュリティの重要な考え方を体系的にまとめた。

本書は,東京大学工学部の電気系学科4年生を対象とした講義「情報セキュリティ(information security)」の内容がベースとなっている。筆者が2009年に同講義を始めるまで,学科に情報セキュリティ専門の講義はなく,通信や計算機関係の講義の一部で情報セキュリティに触れられる程度であった。講義が始まってしばらくは試行錯誤が続いたが,試行錯誤するまでもなく自明なことがあった。半年間の一コマの講義で教えるには,情報セキュリティの内容はあまりにも多く,時間が大幅に不足していた。

そう,情報セキュリティ分野は,広く,深いのである。

情報セキュリティだけでも一つの学科が成り立つといっても過言ではなく,最初から,網羅的な内容は考えられなかった。そこで,情報セキュリティ分野を支える重要な考え方をまとめ,それらの考え方を学ぶ上で適切な素材を厳選し,必要に応じて簡略化あるいは一般化などの変更を加えた上で基礎講義として形作ってきた。脆弱性が除去されていない段階の技術を選び,そこから学ぶことを狙ったものもある。丁寧過ぎるほど細かく説明する内容と自習を促す内容を使い分けることも工夫し,効果を見ながら改善を積み重ねた。各論で暗号を学ぶよりも早く,序論段階で暗号分野の概念をいくつか学ぶという順序も,最終的な効果を重視した結果である。今回,教科書としてまとめ直すにあたって,「情報セキュリティ分野は,広く,深い」という原点に立ち返り,その理由を分析した結果に基づいてアレンジを加えた。

情報セキュリティ分野は,なぜ,広く,深いのか。

一つには,商用化されている最終製品やサービスで,情報通信技術(ICT:information and communication technology) を利用していないものはまれだからである。その製造工程や流通過程も含めて考えればなおさらである。ICTを利用する限り,情報セキュリティと無縁ではいられない。したがって,情報セキュリティを学ぶことは,理工学の多くの教育課程において,有意義である。特に,ICT分野では必要不可欠である。したがって,本書は,ICTを大学教育レベルで学ぶが情報セキュリティに携わるとは限らない幅広い人々を読者として想定し,執筆した。

もう一つには,技術だけで話が閉じないからである。情報セキュリティは,最終的には人の問題という見方も多い。「問題が発生すれば,最終的には司法の判断やお金による解決に頼る」という見方もある。これらは,学術的には人文社会科学の範疇である。したがって,本書は,技術的でない素材もやや多く内容に含めて執筆した。

ユーザとしてICTを使うことは,いまやオフィスワークから家庭生活に至るまで,広く浸透している。基礎という看板を掲げるならば,大学教育を受けない人々をも対象として執筆したい気持ちもあった。しかし,残念ながら筆者の力量では,最低限の数学(大学の教養課程レベルの確率統計と微積分)と情報学(エントロピーと条件付きエントロピーなど)やインターネット工学(インターネットプロトコルの基礎など)を含む素養を,読者に求めなければならなかった。また,本書自体,最初から通読することを前提としている。より一般の読者を対象とし,ある程度断片的にも読みやすい縦書きの解説については,他書を参照していただきたい。拙著の範囲では,現時点では,「サイバーリスクの脅威に備える——私たちに求められるセキュリティ三原則——化学同人(2015)」が最もその役割に近い。

最後に,本書執筆のきっかけを与えていただいた東京大学の坂井修一教授,そして,本書の草稿に貴重なコメントをいただいた産業技術総合研究所の大畑幸矢博士および本書担当編集委員に,深く感謝の意を表するしだいである。

2019年1月 松浦幹太

1. 情報セキュリティの基本

1.1 基本要素

1.1.1 守秘性

1.1.2 完全性

1.1.3 可用性

1.1.4 信頼関係

1.2 管理サイクル

1.2.1 計画段階

1.2.2 実施段階

1.2.3 評価検証段階

1.2.4 処置改善段階

1.3 三原則

1.3.1 明示性の原則

1.3.2 首尾一貫性の原則

1.3.3 動機付け支援の原則

1.4 ベストプラクティス

1.4.1 アドレス確認

1.4.2 任務の分離

1.4.3 最小権限への制限

1.4.4 ルーチン化

1.4.5 情報セキュリティポリシー

1.5 安全性評価

1.5.1 計算量的安全性

1.5.2 情報理論的安全性

1.5.3 形式検証

1.5.4 経験的安全性

演習問題

2. 暗号

2.1 暗号の使い方

2.2 共通鍵暗号

2.2.1 DES

2.2.2 差分攻撃

2.2.3 ブロック暗号の動作モード

2.3 暗号学的ハッシュ関数

2.3.1 機能と性質

2.3.2 Merkle-Damgard構成

2.4 公開鍵暗号

2.4.1 数論の基礎

2.4.2 教科書的RSA暗号

2.4.3 公開鍵暗号スキームへの安全性強化

2.4.4 KEM-DEM

2.5 電子署名

2.5.1 安全性定義

2.5.2 教科書的RSA署名

2.5.3 電子署名スキームへの安全性強化

2.5.4 否認不可

演習問題

3. ネットワークセキュリティ

3.1 ファイアウォール

3.1.1 達成度

3.1.2 攻撃モデル

3.1.3 静的な基本設定

3.1.4 動的な設定表への拡張

3.1.5 ネットワークアドレス変換

3.1.6 攻撃モデルへの対応

3.1.7 パケットフィルタリングの限界

3.2 仮想専用線

3.2.1 鍵共有

3.2.2 カプセル化

3.2.3 ローミング

3.3 TLSとWebセキュリティ

3.3.1 TLS

3.3.2 インジェクション攻撃

3.3.3 標的型攻撃

3.4 情報セキュリティの基盤

3.4.1 認証基盤

3.4.2 情報共有基盤

演習問題

4. コンピュータセキュリティ

4.1 アクセス制御

4.1.1 枠組み

4.1.2 認証と認可

4.1.3 モデル

4.1.4 異常対応

4.2 個人認証

4.2.1 個人認証の基礎

4.2.2 パスワード認証

4.2.3 生体認証

4.2.4 多要素認証とユーザブルセキュリティ

4.3 マルウェア

演習問題

5. 応用例と社会

5.1 匿名通信システム

5.1.1 匿名通信の基本概念

5.1.2 オニオンルーティング

5.1.3 安全性

5.2 分散台帳

5.2.1 ブロックチェーン

5.2.2 プロトコル一式

5.2.3 仮想通貨

5.2.4 安全性

5.2.5 スケーラビリティ

5.3 情報セキュリティと社会

5.3.1 行動と経済学

5.3.2 情報セキュリティ倫理

演習問題

引用・参考文献

演習問題解答例

索引

-

掲載日:2020/01/09

-

掲載日:2019/11/01