IT技術者を目指す人の 情報セキュリティ入門

IT業界で働いていると役に立つ情報セキュリティを実例を交えて解説。

- 発行年月日

- 2024/04/30

- 判型

- A5

- ページ数

- 190ページ

- ISBN

- 978-4-339-02944-4

- 内容紹介

- まえがき

- 目次

- レビュー

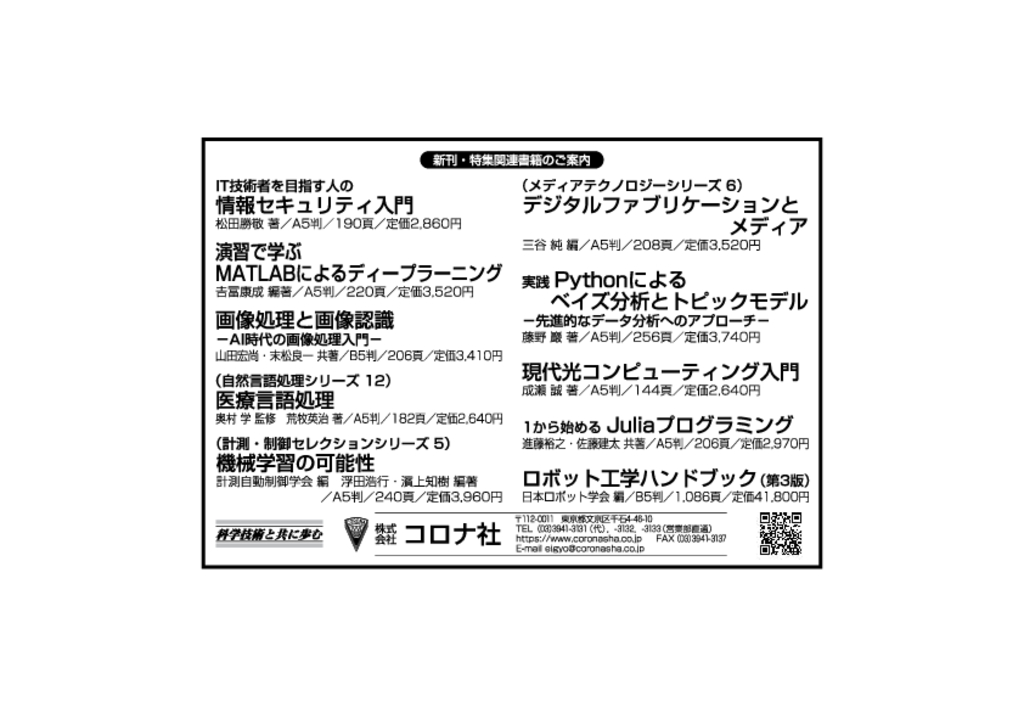

- 広告掲載情報

【この本を読んでもらいたい人】

IT技術者をめざしている人で、基礎的な情報システムやコンピュータネットワークの知識を持っている人を対象としています。IT業界に就職したばかりの新人の技術者の人で、情報セキュリティについて基本的なことを学びたい人にも役に立つ内容です。

【何が書いてあるか】

情報セキュリティの基本について一通り紹介しています。さらにIT技術者として知っておくべき内容について踏み込んで説明をしています。IT技術者であればよく知られているけど、一般的な授業では教えていない内容も多く取り入れました。本書を読んでIT技術者として働いていると、数年後に「これはどこかで勉強したことだ・・・」と思うようになります。

現在の高度情報化社会において,情報システムは日常的に誰もが接しているものになった。携帯電話に始まりその発展したデバイスであるスマートフォンの普及により,ネットワークに接続されている情報端末を1人1台以上つねに身につけている状況である。またAIなどのブームが再来し,国を挙げてDX(digital transformation)の推進もされている。

この状況を支えるべきIT業界も人手不足で,多くの企業でIT技術者やIT技術者を目指す人を採用したいが人が集まらないという話を聞く。IT技術者の募集要項には「学部学科不問」と記されていることをよく目にし,情報系の勉強を専門にしていなかった人もIT技術者として働いている。IT業界は,電子計算機ができておよそ80年,インターネットができておよそ50年,と他の業界に比べると新しい業界といえる。現在ではIT業界(情報通信産業)は日本でも国内総生産の1割を占める業界となっている。

このIT業界の特徴の一つは,国家資格などに制限されずに仕事に就けることである。不動産取引では宅地建物取引士,医者になるには医師免許,建物の設計では建築士など,特定の資格をもっていないと仕事ができないことがある業界が多いが,IT業界は資格をもっていなくてもIT技術者としていろいろな仕事に就けるのである。

またIT業界は同じ業界の中でも多種多様な業務内容があることも特徴である。一般的にはIT業界で働く人は,机に座ってパソコンに向かってプログラミングをする人を思い描く人が多いのではないだろうか。実際はIT業界のすべての職種でプログラムを作るわけではなく,プログラムを作る人も他の業務をしている割合のほうが多かったりするのである。構築する情報システムも金融システムなのか,輸送管理システムなのか,組込みシステムなのか,スマートフォンのアプリなのか,ネットワークゲームなのか,Webアプリなのか,などさまざまである。プログラミング言語もCOBOLなのか,Javaなのか,Cなのか,Kotlinなのか,Swiftなのか,C#なのか,Java Scriptなのかなどいろいろある。ネットワーク構築では機器の設定はするが,プログラミングはしない職種もある。新人のときはプログラマーでも経験を積んでいくとProject Leaderや,Project Managerと呼ばれる仕事をするようになり,プログラミングをする人たちの管理者になってしまう。元プログラマーが同じ職場で監督業になってしまい,プログラミングはまったくしなくなってしまう業界でもある。

このような業界でも必ず一定レベルの知識をもっていないといけないことは情報セキュリティについてである。本書では,IT技術者を目指す人が勉強しておくとIT業界で働いているといつかどこかで役に立つ情報セキュリティの内容を,著者の経験も踏まえて解説している。本書は入門書のため,取り上げた内容についてもっと深く学ぶには原典やその分野の専門書などをあたって勉強していただきたいが,IT技術者としてある程度仕組みまで理解しておいたほうがよいことは少し詳しく解説している。また解説している内容が,IT技術者になったときにどのように実務に関係してくるのか,少しでも見えやすくするように実例などを交えて解説した。

また,本書は理系の情報系の学科ではさまざまな授業で習っているであろう内容はある程度理解していることを前提に説明している。それらを勉強したことがない場合や忘れかけている場合は,その分野の専門書などである程度理解して本書に戻ってきてもらいたい。

本書で学んだ方がIT業界で働くようになり,少しでも情報システムで不幸になる人が減ることを願っている。

2024年2月

松田勝敬

1.情報セキュリティの概要

1.1 情報セキュリティとは

1.1.1 情報セキュリティに関する特性

1.1.2 情報セキュリティ対策と利便性

1.2 セキュリティとリスク

1.3 情報資産

1.3.1 有形資産

1.3.2 無形資産

1.4 脆弱性

1.5 脅威

1.5.1 脅威の分類

1.5.2 災害

レポートワーク

2.情報システムに関する脅威

2.1 人的脅威

2.1.1 攻撃の動機の変遷

2.1.2 人的脅威の種類

2.1.3 無知や技術力不足

2.1.4 ゼロトラスト

2.2 技術的脅威

2.3 マルウェア

2.3.1 コンピュータウイルス

2.3.2 ワーム

2.3.3 トロイの木馬

2.4 マルウェアの目的からの分類

2.4.1 スパイウェア

2.4.2 アドウェア

2.4.3 ランサムウェア

2.4.4 スケアウェア

2.4.5 マルウェアによる被害例

レポートワーク

3.暗号

3.1 暗号技術

3.2 共通鍵暗号方式

3.3 公開鍵暗号方式

3.3.1 公開鍵暗号方式の流れ

3.3.2 公開鍵暗号方式の鍵数

3.3.3 ハイブリッド暗号システム

3.3.4 公開鍵暗号通信への中間者攻撃

3.4 PKI

3.4.1 PKIの構成

3.4.2 PKIにおける手続き

3.4.3 電子証明書の信頼性

3.4.4 SHA-1ハッシュ関数の利用廃止とサーバ証明書の切り替え

3.5 電子署名

3.5.1 電子署名の仕組み

3.5.2 電子署名の応用

レポートワーク

4.認証

4.1 認証技術

4.1.1 知識情報

4.1.2 生体情報

4.1.3 所持情報

4.2 認証システム

4.2.1 RADIUS(Remote Authentication Dial In User Service)

4.2.2 LDAP(Lightweight Directory Access Protocol)

4.2.3 AD(Active Directory)

4.2.4 IEEE802.1X認証

4.2.5 Shibboleth

4.3 パスワード認証

4.3.1 パスワード認証の例

4.3.2 パスワード認証の変化

4.3.3 パスワード認証への攻撃

4.4 認証処理の一元化

4.4.1 認証システムの統合

4.4.2 シングルサインオン

4.5 フェデレーション

4.5.1 SAML認証

4.5.2 Web API

4.5.3 OAuth

4.6 多要素認証

4.6.1 二段階認証

4.6.2 多要素認証

4.6.3 認証システムの被害例

レポートワーク

5.ネットワークセキュリティ

5.1 ネットワークにおける脅威

5.1.1 不正アクセス

5.1.2 サービス拒否攻撃

5.2 防御システム

5.2.1 ファイアウォール

5.2.2 ファイアウォールの種類

5.2.3 IDS

5.2.4 IPS

5.2.5 WAF

5.2.6 マルウェア対策システム

5.3 予防技術

5.3.1 VPN

5.3.2 暗号化通信

5.4 無線LAN

5.4.1 WEP

5.4.2 TKIP

5.4.3 AES

5.4.4 WPA

5.4.5 MAC認証

5.4.6 IEEE802.1X

5.4.7 無線LANの運用

レポートワーク

6.アプリケーションセキュリティ

6.1 電子メールセキュリティ

6.1.1 電子メールシステム

6.1.2 電子メールシステムの暗号化

6.1.3 PPAP

6.1.4 迷惑メール対策

6.1.5 メールのブラックリスト

6.2 Webアプリケーションセキュリティ

6.2.1 WWWの仕組み

6.2.2 Webアプリケーションの構成

6.2.3 コードインジェクションとエスケープ処理

6.2.4 クロスサイトスクリプティング

6.2.5 リクエスト強要

6.2.6 SQLインジェクション

6.2.7 OSコマンドインジェクション

6.2.8 ハードコーディングによる脆弱性

6.2.9 セッション管理不備

レポートワーク

7.物理的なセキュリティ対策

7.1 物理的に実施するセキュリティ対策

7.1.1 ゾーニング

7.1.2 アンチパスバック機能

7.2 災害への対策

7.2.1 地震対策

7.2.2 水害対策

7.2.3 雷対策

7.2.4 火災対策

7.2.5 停電対策

レポートワーク

8.予防技術

8.1 バックアップとリストア/リカバリ

8.1.1 情報システムのバックアップ

8.1.2 バックアップの種類

8.1.3 増分バックアップと差分バックアップの違い

8.1.4 スナップショット

8.1.5 バックアップのスケジュール

8.1.6 バックアップとリストア/リカバリの注意点

8.1.7 バックアップに関係する事例

8.2 ストレージの保全技術

8.2.1 ストレージ

8.2.2 DAS

8.2.3 NAS

8.2.4 SAN

8.3 RAID

8.3.1 RAID0

8.3.2 RAID1

8.3.3 RAID0+1とRAID1+0

8.3.4 RAID4

8.3.5 RAID5

8.3.6 RAID6

8.3.7 RAIDシステムの障害と選択

8.4 特権分離

レポートワーク

9.情報漏洩

9.1 情報漏洩とは

9.2 情報漏洩に関する攻撃と対策

9.2.1 盗聴・盗撮

9.2.2 ネットワークの盗聴

9.2.3 パスワードクラック

9.2.4 パスワードクラック対策

9.2.5 記録媒体の廃棄

9.2.6 パスワードロック

9.2.7 耐タンパ性

9.3 情報漏洩の事例

9.3.1 記録媒体からの漏洩の例

9.3.2 漏洩情報の公開の例

9.3.3 P2Pネットワークでの事例

9.3.4 対策不備による事例

9.3.5 匿名掲示板の情報流出

9.3.6 社員によるデータ持ち出しの例

9.4 情報漏洩の防止と対応

レポートワーク

10.セキュリティマネジメント

10.1 情報セキュリティマネジメントとは

10.2 情報セキュリティマネジメント体制

10.2.1 情報セキュリティポリシー

10.2.2 PDCAモデル

10.2.3 ISMS

10.2.4 プライバシーマーク制度

レポートワーク

11.セキュリティ関連法規と標準

11.1 セキュリティ関連法規

11.1.1 不正アクセス禁止法

11.1.2 不正指令電磁的記録に関する罪

11.1.3 電子署名法

11.1.4 e-文書法

11.1.5 電子帳簿保存法

11.1.6 プロバイダ責任制限法

11.2 知的財産

11.2.1 知的財産権

11.2.2 著作権と著作者人格権

11.2.3 著作権法の改正

11.3 個人情報

11.3.1 個人情報とは

11.3.2 パーソナルデータの利活用

11.4 標準化組織と関連規格

11.4.1 国際組織

11.4.2 国内組織

レポートワーク

引用・参考文献

索引

読者モニターレビュー【 筑原 翔太 様(業界・専門分野:グラフィックデザイナー)】

大学時代の教科書に欲しかった!

IT技術者を目指す人の情報セキュリティ』というタイトルや本の説明からわかるようにある程度知識を持つ人を対象にしています。用語の説明や図、それから具体例などはあるものの実際にどのような被害や手口で行われるのかは全くの無知では想像しにくいと思います。

しかしながら、セキュリティについて満遍なくそれでいて長く難しくなり過ぎないように簡潔に説明されています。故にこの本を学習の索引に、押さえるべき項目をチェックしながらより専門的な本や資料を読んで学んでゆくことができます。

ある程度知識がついてくると、必要な情報と不要な情報の判断ができるようになりますが、学び始めの段階では何を学べば良いのか、何が不足しているのかが、わからないことがあります。

私はIT系私立大学に進学したもののコンピュータは殆ど触ったことがなかったので、コンピュータ基礎やセキュリティ入門などの授業から始めました。

しかし運悪くこのような入門書に出会うことが出来ず、本当に難しい本を教科書に指定され理解できず、挫折してしまいました。当時は渡された本が難しいのかも理解できず、入門でこの難しさでは絶対に無理だ!と諦めてしまいました。しかしある程度知識を持ってみればあれは入門書ではないとか、そういうことがわかるようになります。

この本を読んでいて最初に思ったのは、大学の講義のお供にこういう本があれば理解出来ていたのに!ということです。この本はある程度の基礎知識を前提にしてはいますが、基礎知識なしでも読み進められる部分や、セキュリティ専門で勉強していなくとも日常生活で聞いたことがあるような部分も出てきます。読める部分から読み、そこから発展して他のトピックを読んでもよし、わからない部分は読み飛ばしてもよし。入門書というよりセキュリティ小辞典のような本です。

是非ともセキュリティの授業がある大学には、本書を教科書に指定してほしいです。そうでなくとも、学校の教科書や会社の研修の資料に不満があり、良くない、わからない!と思ったらこの本を手に取って欲しい、そう思いました。

独学者の場合はIPA(情報処理推進機構)

などのセキュリティ入門資料を読む、またマルウェアがどう動くのかは動画などを視聴してイメージをつけ、この本を読むとより読み進めやすいのではないかと思いました。

レポートという課題が設けられていたり、セキュリティに関する国内の組織や参考文献などもあるので、独学のサポートにも事足りるのではないでしょうか。

入門書として基礎を学び、手引き書としてステップアップした学習を助け、参考書として誰かに教える時や学び直しに役に立つ、そういう本だと感じました。

読者モニターレビュー【 おみにゃ 様(業界・専門分野:制御工学)】

国を挙げたDX 推進のなかで、民間企業ではデジタル人材の育成が急務である。そのなかで、本書は情報セキュリティの全体像が学べるのが最大の利点である。特にネットワークセキュリティにおいては、ファイアウォールの知識は不可欠と考えるが、本書ではその分類から詳細まで書かれている。最も感心したのは、各章の最後にレポートワークとして議論のテーマが記載されていることである。回答例は特に用意されていないが、学校の講義や会社での勉強会で上記テーマに基づいて議論することを是非お勧めしたい。これにより、情報セキュリティの知識を更に深掘りできる点が非常に素晴らしいと思う。是非、書店で手に取っていただきたいお勧めの良書である。

読者モニターレビュー【 @adamu_of_FUN 様(業界・専門分野:生活サービス業(IT担当))】

IPAの試験勉強のための副読本やエンジニア業務をしているがセキュリティ関係の業務には関わったことがない人におすすめできる本だと感じました。

この本の良いと感じた点は以下2点あります。

①抽象概念の可視化

例えば差分バックアップや増分バックアップなどの似た名前の用語を混同しないように、違いがわかるようなイラストが記されており学習者の助けになると思います。

②読むハードルの低さ

全体を通して、小説のような感覚でスラスラと読むことができます。

物理や数学の教科書は1ページに何時間もかかることは自然ですが、数式の記述は本当に最低限で理解に苦しむ場所は全然ありませんでした。

IPAの試験を考えている高校生でも十分に読める本であると思います。

読者モニターレビュー【 miya 様(業務内容:IT系の学科の教員+情報セキュリティマネジメント試験対策担当)】

国家試験である情報セキュリティマネジメント(以下SG)を担当している者として、ほぼ完璧なテキストを見つけたと喜んでいる。もちろん国家試験対策だけではなく、なにかにつけ正当に評価してもらえない情報セキュリティ担当になったとき、真っ先に読むべき本である。

まず、国家試験で出題される内容がほぼ網羅されており(これが最低ラインの知識という意味でもある)、市販のSG対策テキストでは触れない内容までしっかり説明されているのに感心している。

通常、この手の情報セキュリティの本はいわゆる「エンジニアリング的な情報セキュリティ」が中心であるが、これはまず第2章で「人的脅威」が最初に書かれている。

最大の脆弱性は「それを使う人間」というのは、笑い話のように聞こえるものの事実である。おそらくしっかりそれを理解したうえで、この章立てになっているのであろう。人的脅威でも、不正利用・ソーシャルエンジニアリングだけでなく、誤操作や紛失・破損なども丁寧に説明している。一般のイメージではここが「脅威」とは認識してもらえず、対策は精神論が繰り出される部分でもある。

もうひとつSGの試験でも出題されることが多い重要項目でもある、第7章の「物理的なセキュリティ対策」がしっかり取り上げられている点も評価できるポイントである。

来客者が入れる場所を制限するゾーニングや、共連れ(ひとりがロックを解除したら他の人が一緒に正規の手続きをせず入ること)についても、しっかりした説明がされている。

また、地味だがこれをセキュリティの一部として書かれることが少ないポイントとして「バックアップ」についても丁寧に説明されている。

ランサムウェアの被害に遭ったとき、もっとも簡単な復元方法はバックアップから戻すことで、どのようにバックアップするのか、そしてどうやってリストアするのかまで、IT系の専門書なみの記述に、もしかしたら痛い目に遭ったことがあるのではと考えてしまうくらいである。

そして最後にしっかり法規や国際基準まで含めてあって、このページ数に収めるには、本当に理解している専門家でない限り書けないものとなっている。

個人的には情報セキュリティについてはまずこの本から始めて、詳しく知りたいときにはさらに専門的な書籍に進むことを強く進める。

-

掲載日:2024/10/15

-

掲載日:2024/10/01

-

掲載日:2024/07/01

-

掲載日:2024/05/01